2020 年,SolarWinds 攻击事件针对的是整个软件供应链中的一系列身份安全漏洞。富有经验的威胁行为者以一家 ISV 的软件供应链为目标,将恶意源代码植入合法软件更新,通过客户下载进行传播。这让攻击者能够在客户设备中获得立足点,以便窃取和滥用可能被过度授权的合法身份与凭据。因此,您的身份和凭据管理方法中的漏洞很容易成为网络攻击者的目标。富有经验的不法分子了解如何完全利用它们来窃取您最宝贵的 IP 和数据、中断您的运营以及摧毁您在客户心中的声誉。

如何解决身份保护风险方面的最大漏洞?CyberArk在此总结了5种快速降低风险的方法,您的团队可以通过这些方法来立即降低风险,以免遭受最不易察觉的攻击。

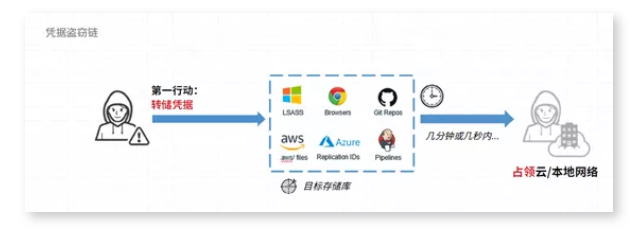

高级攻击的终极目标是获取对“Tier-0”资产的控制,从而无限制地访问已加入域的关键 IT 基础架构。高级攻击中最常用的一种技术是利用特权账户及其关联的凭据,例如云的授权、域和系统管理员。窃取管理 Tier 0 资产的特权用户凭据后,攻击者可以远程运行代码并几乎可以连接至基础架构中的任何位置。他们甚至可以停止用于保护身份的安全控制措施。

• 了解用于管理员访问的凭据所在的位置(本地和云中)以及谁正在使用它们;

• 为不需要该级别特权的任何用户(尤其是基于角色的云管理员和影子管理员)降级或撤销高特权凭据,或者提供即时访问权限以执行特定功能;

• 对于高特权机密信息的非人类用户(如第三方安全工具),可将硬编码机密信息替换为按需检索机密信息的 API 调用,并启用轮换功能。

单点登录可让用户使用一套登录凭据访问多个应用程序和服务。通过单点登录,组织可通过减少密码的数量并强制执行更强的密码控制措施来缩小攻击面。

此外,自适应多因素身份验证 (MFA) 通过利用两个或多个不同的机制来验证用户的身份,而不是仅依赖于简单的用户名和密码组合,从而提供了急需的额外安全层。

• 部署单点登录,通过减少企业中使用的密码数量,消除有风险的密码管理做法、识别管理孤岛以及减少攻击面。

• 实施风险意识 MFA,使用背景信息和基于风险的访问策略确定在特定情境下( 尤其是在应用程序管理员控制台中)为特定用户采用哪些身份验证因素。

• 如果您已经使用 MFA,则识别和消除未采用 MFA 的所有凭据使用。

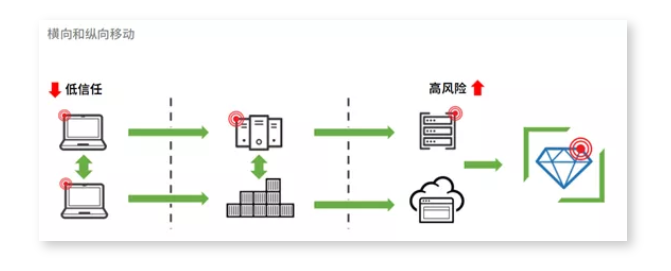

当犯罪分子获取特权访问权限后,他们可以在网络中随意移动,收集情报并寻找前往更高价值目标的路径。

这可能有两种方式:

1. 在同一“风险层”内横向移动,希望找到更好更有用的凭据

2. 从一个风险层纵向移动到另一个风险层( 例如,从工作站到服务器),逐渐接近最有价值的目标。

• 使用个性化和随机化的凭据以破坏攻击链。

• 实施会话隔离与监控(在适当的情况下使用凭据边界)以限制攻击者的移动范围。例如,不要授予单域账户访问权限。相反,应该分割访问权限,数据中心管理和服务器管理使用独立的账户。

• 轮换凭据可限制攻击者的机会窗口。

身份无处不在,与之关联的特权账户亦随处可见。每个主机、应用程序、数据库和平台都有自己的内置管理员机密信息。

特权身份的增长为特权升级和滥用创造了广泛的攻击面。更糟糕的是,许多组织给终端用户和应用程序流程的权限过高,不考虑他们的实际要求,直接授予完整的管理权限。这种做法会给攻击者提供更多可利用的目标。

• 采用最小权限原则减少攻击面并遏制不法分子。在部署最广泛的平台:Windows、Unix 和 Mac 终端中,在 OS 层面实施最小权限访问控制措施。

• 转向零信任模式。零信任意味着您不信任任何人,对每个人都进行验证。验证后,如果用户通过验证,则可以使用不受信任的设备访问数据。

• 实施即时 (JIT) 安全控制,根据需要在有限时间段内授予用户对特定系统、应用程序或功能的访问权限,从而推进采用零信任模式。

不法分子(如设计 SolarWinds 攻击的人)会不遗余力地掩盖他们窃取和操纵凭据的行为。

如果对特权活动只有有限的可见性和控制权,您将很难区分关于身份和特权凭据的正常行为和异常行为。

• 使用安全解决方案中的分析工具,在全部信号或接收的输入中突出显示需要审查的信号:对特定事件发出警示,而不是在所有事件中大海捞针。

• 自动识别可疑行为和检测进行中的攻击。从多个来源收集数据并进行分析,使用高级算法智能建立基准,以及评估威胁和风险。

• 在个人用户级别依据特定条件分析特权账户行为数据。这可为事件响应团队提供有关攻击的详细信息,包括特定用户活动和当前账户状态。

以

文章来源CyberArk