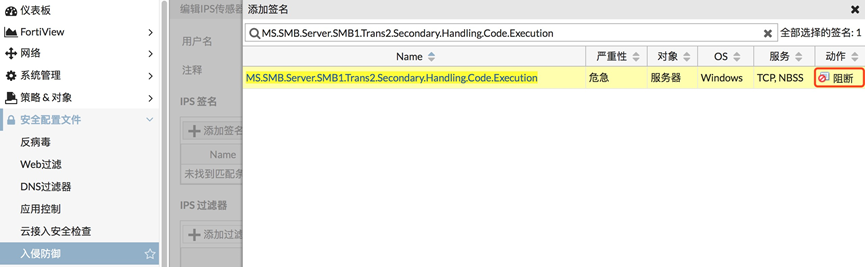

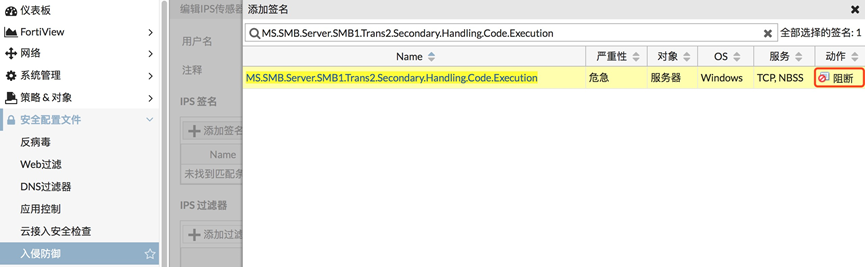

防护本次永恒之蓝黑客攻击的虚拟补丁的名称是“ MS.SMB.Server.SMB1.Trans2.Secondary.Handling.Code.Execution”,详细介绍见Fortinet 官网的相应链接:http://www.fortiguard.com/encyclopedia/ips/43796 。

下面我们以 Fortinet 防火墙为例,介绍具体的操作步骤:

一、检查防火墙的特征库内是否已经有此补丁(有授权的用户默认是自动更新的)

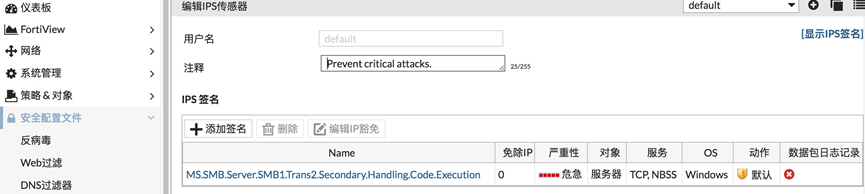

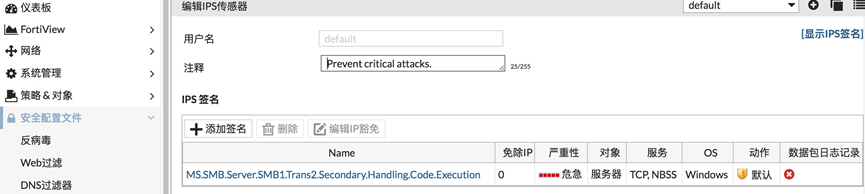

二、新建安全配置文件,并加入该特征码

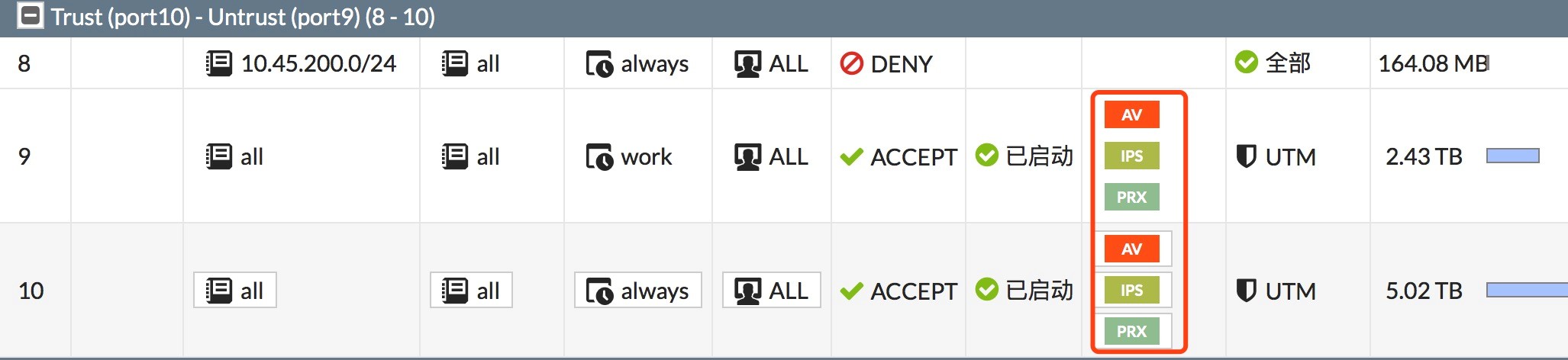

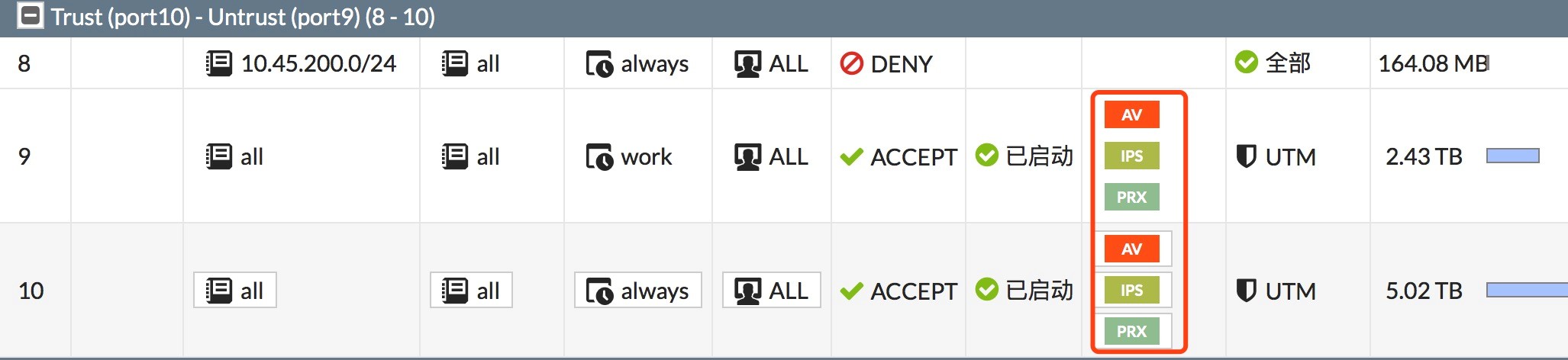

三、调用该配置文件

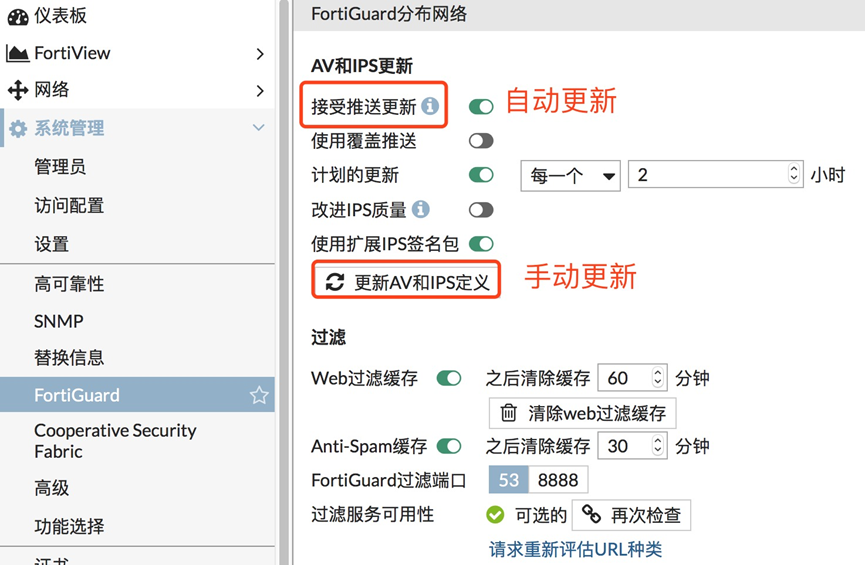

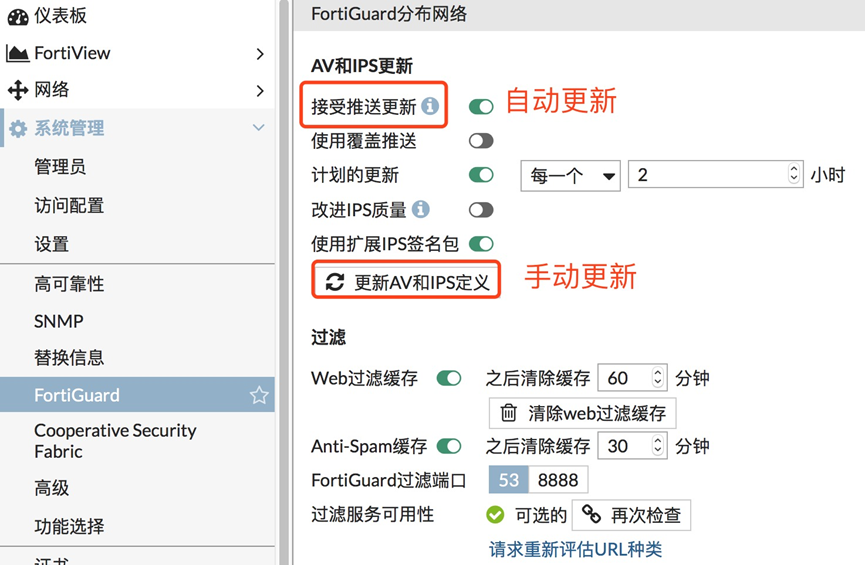

注意:如果没有开启防火墙的自动更新功能(这样就没有本次漏洞虚拟补丁的特征码了),请开启自动更新功能呢个或者立即手动更新:

操作步骤非常简单,请各位网络安全工程师立马动手,阻止WannaCry在内网继续肆虐!

企业部署内网防火墙的必要性

相信大多数信息安全从业人士都已经注意到:仅使用边界安全的时代已结束。即使在网络边界部署能够提供应用级别以及多层高级持续威胁防护的防火墙,也只不过是延缓了黑客潜入企业内网的脚步而已。理由如下:

-

威胁的数量、复杂程度以及影响力在不断提高。 在当今的网络环境中,进入企业网络的接入点在成倍增加。移动性、智能设备以及云端都是不断增加的攻击面,而越来越多的复杂威胁能通过它们进入网络。

-

内部网络呈扁平和开放架构。 为了提高灵活性和敏捷性,网络变得越来越扁平化和开放。大多数情况下的内部网络安全实施仅限于基础型虚拟局域网和四层存取控制列表。因此,一旦越过边界安全措施,黑客就能轻易扩散,自由存取凭证、资源和数据。内部网络缺乏安全基础设施也极大地限制了企业对可疑流量行为和流量的可视性,从而降低检测漏洞的能力。

-

仅依赖虚拟局域网 (VLAN) 分段还远远不够。 传统的内部网络分段是通过 VLAN 部署,利用路由功能进行内部 VLAN 通信。VLAN 分段可能会限制简单威胁向相同的 VLAN 中的成员扩散。但是,较复杂的威胁能够在 VLAN 间轻易扩散,因为路由器并非安全设备,不具备有效识别和阻止威胁的安全服务和意识。

-

各类社交工程学攻击的成熟,以及企业员工安全意识的薄弱,导致黑客通过钓鱼网站、钓鱼邮件、钓鱼U盘等社工手段进入企业内网并获取一台肉鸡几乎只是一个时间问题。

在认识到网络边界早晚会被突破这一事实之后,有必要为内部网络添加额外的安全层:将关键资源的入口隔离、提供下一代安全、提供更大的可视性并且能遏制潜在威胁以减轻漏洞损害、从而阻止黑客在内部网络从一台被入侵的主机扩散至其他主机。这里同样以Fortinet的解决方案为例,介绍内网防火墙 (ISFW)能够给企业安全带来的额外优势:

-

内网入侵检测,阻断黑客恶意攻击流量(本次虚拟补丁就是用了此功能)

-

阻止病毒在内网扩散(实测对此次WannaCry蠕虫有效)

-

双重沙箱(本地及云端)检测0day威胁(能够有效防御此次WannaCry蠕虫的变种)

-

内网文件类型过滤

-

通过策略驱动型分割密切控制用户对关键资源或资产的存取

-

通过定义安全域和安全级别,限制威胁和黑客活动在内部网络中不受控制地扩散

-

提高威胁可视性,增强漏洞发现和缓解能力

-

增强企业的整体安全状况

-

防御的同时也可以作为安全探针,为SIEM或者安全态势感知平台提供一手信息

并擎科技公司简介

上海并擎软件科技有限公司(简称“并擎科技”)成立于2009年,是一家深耕于信息安全领域,提供相关解决方案及技术服务的高新技术企业(上海市高新技术企业,上海市双软企业认定)。核心人员来自微软、惠普、摩根斯坦利等国际知名IT和金融企业,拥有丰富的技术经验和管理水平。

并擎科技基于率先的业内产品、深厚的技术能力以及丰富的实施经验,为制造业、快消业、航空业、金融业、物流业和互联网等行业用户(包括多家世界500强),提供卓越丰富的信息安全解决方案,信息安全技术服务和基础架构咨询服务。