在一次攻防演练中,攻击者“铁柱”试图通过攻击服务系统获取企业内部账号及身份信息,进入内网开展他的“横向渗透”计划。

系统扫描过程中,铁柱意外发现了“远程桌面服务”,尝试操作系统后并未发现异常,他一阵狂喜:“这下应该可以拿到关键数据了!”最终,他决定通过口令爆破获取账号密码并尝试登入系统。

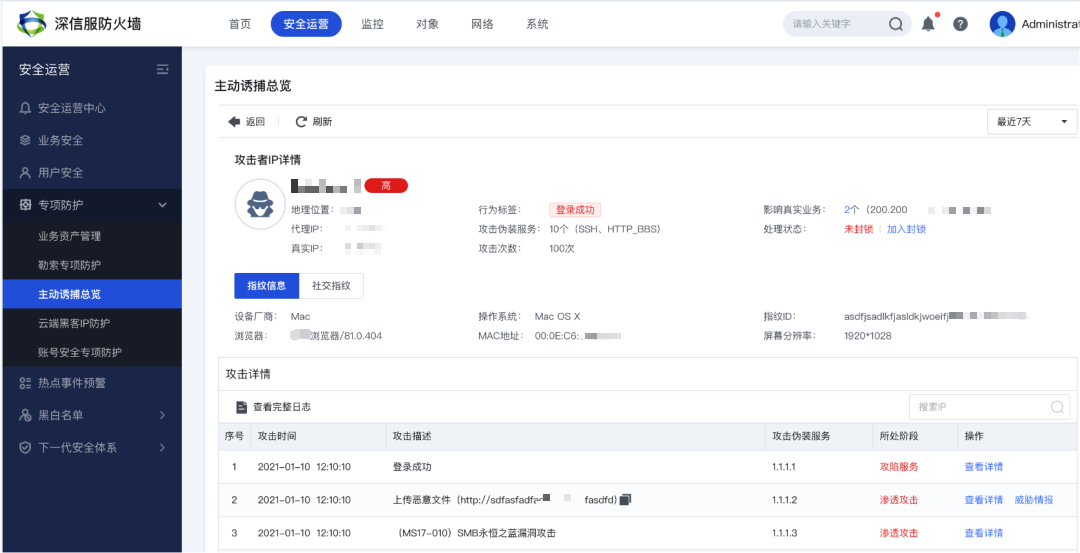

恭喜铁柱!“成功”跳进了蜜罐的圈套。蜜罐识别到攻击并记录了他在虚拟服务里的所有行为,包括请求IP、端口、请求时间甚至是输入的密码,都一一记录在案,防火墙通过对蜜罐记录数据的分析溯源进行攻击者定位及联动处置,快速将铁柱缉拿归案。

与其被动“挨打”,不如主动出击

道高一尺魔高一丈,网络技术飞速演进,黑客的攻击手法也变得愈加隐晦,面对网络入侵者,防火墙可以融合边界对抗所需的安全防御能力,从而抵御各类威胁。然而在攻防演练中,我们常处于“攻防信息不对称”状态,攻击方是谁、从哪里发动攻击、用何种手段均一无所知。因此,仅通过网络边界进行被动防御,威胁的发现往往是滞后的。

而蜜罐作为一种网络主动防御技术,当攻击者被成功引入后,蜜罐会实时记录、审计攻击者的攻击流量、行为和数据,我们可以清晰了解到黑客所使用的工具和方法,掌握黑客的攻击动机及社交网络行为并进行攻击溯源、取证等。

如果将防火墙的智能防护能力与蜜罐的诱捕溯源能力相结合,各系统充分联动、信息共享,便可以在有效信息情报的基础上对入侵者进行锁定与处置,展开全面、精准的溯源反制,缩短威胁处置时间,最终在实战攻防中占据先机。

云网联动,三招“制服”攻击者

从主动防御视角来看,下一代防火墙联动云蜜罐可以从以下三招入手,通过主动诱捕、精准识别、深度溯源,有效解决被动型安全防御面临的攻击行为感知不及时、处置效率低、分析过程繁琐等问题。

招式一:主动诱捕、多样引流

在事前阶段,我们需要主动去获取攻击者的身份信息。

从“被动”等待踩陷阱,到“主动”诱敌深入,深信服下一代防火墙构建伪装业务/应用访问端口,并指向云端蜜罐,同时,管理员可直接通过防火墙按需上传业务、主机相关文件,云端将自动生成伪装业务,一旦外部访问到伪装业务/应用,即会跳转云端蜜罐,实现诱捕。

防火墙联动云蜜罐捕获攻击者信息

招式二:指纹识别、持续阻断

黑客在攻击过程中会结合多种自动化工具获取信息,也十分擅长通过“修改IP”等方式变换、伪装身份。因此,要想精准识别攻击者行为,需通过识别攻击者指纹并进行IP锁定,防止攻击者换IP攻击。

区别于普通防火墙仅支持IP识别攻击者,深信服下一代防火墙AF通过创新合入人机对抗anti-bot技术,以主流18+浏览器指纹精准识别自动化工具,能够依靠浏览器指纹特征准确识别ZAP、AWVS、BurpSuit、AppScan等漏洞扫描工具,并在入侵者“信息收集”、“漏洞探测”阶段提前发现黑客行为和机器码。

开启人机识别功能后,精准识别到AWVS漏洞扫描工具

同时,深信服云蜜罐将获取的攻击者信息,同步至下一代防火墙,管理员通过防火墙管理界面即可知悉存在威胁的攻击者,一键阻断具备指纹信息的攻击者,即便攻击者变换 IP也无法发起入侵行为,构建“硬核”的主动防御网。

招式三:深度溯源、全网狙击

溯源是威胁识别检测、联动阻断后的关键一步。攻防演练中,传统入侵检测产品可以检测到攻击者的入侵手段,但往往难以全面记录攻击者入侵的所有行为及证据,即便检测到威胁却无法溯源到攻击者的真实身份,不能彻底解除威胁。

深信服下一代防火墙可以通过云蜜罐功能对黑客的全网攻击过程进行记录,深度溯源指纹信息、社交信息、位置信息等并分析获取“黑客画像”,根据黑客画像快速判定攻击者真实身份,关联攻击链后一键反向探测端口、漏洞信息,最终在攻防演练中还原攻击者所有行为,并实现全网狙击。

深信服下一代防火墙与云蜜罐智能化结合,充分发挥系统化的主动防御能力,在攻防对抗中捕获更多内外网攻击行为,并联合云端高级捕获与分析技术,获取攻击方的指纹信息、工具、手法、攻击轨迹等,进行全面分析溯源并采取反制措施,实现“全面检测、主动诱捕、指纹识别、联动阻断、深度溯源”的闭环。