中、大型企业中往往存在多数分散的、孤立的安全产品,例如终端准入NAC、下一代防火墙NGFW、特权账号管理CyberArk、漏洞扫描与风险管理Tenable等安全产品。这些安全产品在日常运行中往往会产生大量的安全事件告警,对企业安全团队人员来说,必须把这些散落在各处的安全告警事件汇总在一起,手动评估和处理这些安全告警(哪些是误报,哪些是有效告警),由于安全人员人力不足,往往在处理这些安全事件时已经疲惫不堪,更不要谈通过各个安全产品来阻挡这些攻击。

从安全团队发现有效安全告警事件到阻止攻击,看似简单两步,检测到响应,其实中间有很多流程步骤,这个过程所花费的时间,往往给攻击者预留了足够的攻击窗口。

企业除了使用FortiSIEM、Splunk等类似产品来对安全日志进行汇总关联分析,提高检测效率外,也可以利用现有的安全资产之间共享威胁情报,在无人干预的情况下实现安全自动化联动,加快威胁响应速度。

最近有一个准入项目,借这个机会,就把原来的学习笔记翻了出来,回顾一下准入相关知识。结合我们公司所代理的安全产品,这次主要分享下FortinetNGFW(FortiGate)和ForeScout联动的解决方案

Fortinet 和ForeScout强强联合,为企业用户带来以下优势:

1.全面的端到端可见性,包括有线、无线网络、IoT设备

2.设备接入网络时持续监控,执行身份和上下文感知策略

3.动态分割网络,减少攻击面

4.利用 Fortinet 屡获殊荣的 FortiGate 网络安全平台提供的业界最佳实践安全保护来抵御复杂的网络威胁

5.自动阻断攻击链条,加快响应速度,资产价值最大化

这两个产品是如何联动的呢?

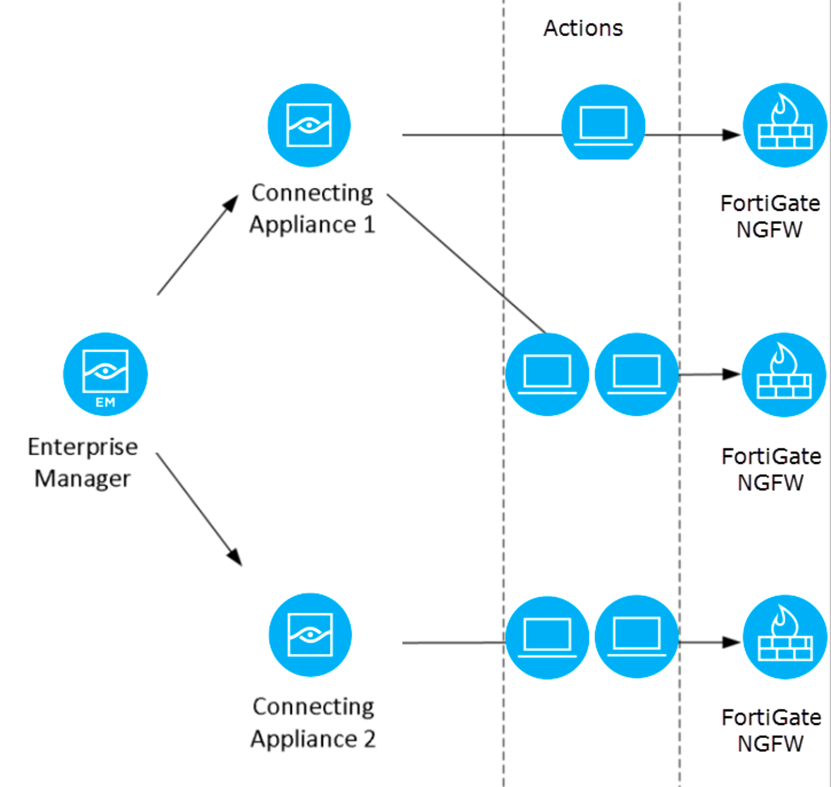

ForeScout是通过EyeExtend模块和FortiGate防火墙通过API进行联动,笔者当时测试使用的443端口,如果防火墙使用非443端口会联动失败(可能存在Bug),后续的版本应该会修复解决,笔者当时测试的模块版本(ForeScout-fortinet_ngfw-1.0.0-10000105.fpi)

工/作/流/程

当终端设备尝试连接到网络;ForeScout CounterACT发现设备并分类

ForeScout扩展模块将终端的一个或多个属性(身份、主机信息、标签等)传递给Fortinet NGFW

NGFW利用FortScout传递来的信息,来实施安全策略,并提供网络访问控制权限

具体配置详细步骤,可以联系我们给您讲解

场景一:基于接入到网络的用户类型进行资源的访问

1.当用户连接到网络,ForeScout确定其身份(可以结合LDAP、AD、Radius等);

2.ForeScout扩展模块向Fortinet NGFW动态注册端点的IP、身份、安全信息;

3.NGFW利用从ForeScout获得的元数据信息,实施精细策略控制;

4.基于预定义的角色,NGFW动态的允许以下差异化访问:Internet的访问者、供应商到Exchange的访问、合作伙伴到内部服务器的访问,将他们限制为仅满足基本访问需求的最低权限。

场景二:物联网的全面保护

目前企业网络上的IT、OT、IOT、BYOD终端爆发式增长,这些不可控的终端给组织带来了重大安全挑战。Fortinet 和ForeScout集成安全解决方案,为物联网提供了不妥协的安全性。

1.借助完整的网络可见性,对 IoT 设备进行身份验证和分类,以评估IoT终端风险概况并将其分配给 IoT 设备组;

2.根据风险概况,利用 Fortinet Security Fabric将 IoT 设备划分为策略驱动的组,并阻止威胁通过企业网络传播;

3.持续监控、检查和执行策略,并对有问题的IoT 终端进行快速同步响应,使用FortiGate 防火墙中的高级威胁防护模块,阻断恶意终端流量,保护关键应用程序和数据;

4.不受信的设备被阻止,IoT设备只在满足其运行的最小权限下进行网络活动。

最后,ForeScout除了和Fortinet进行集成,也可以和CyberArk、Tenable进行联动,比如ForeScout在做资产信息发现的时候,ForeScout可以通过CybreArk 调用终端密码进行登录扫描;当发现接入终端不安全时又可以联动Tenable对可疑终端进行漏洞扫描。

没有一个安全厂商可以解决所有的安全问题,都在不同领域发挥重要的作用,对企业来说,需要的是一个开放的安全生态,结合不同领域的解决方案来构筑纵深防御体系。